Skończ raz na zawsze z teoretycznym mówieniem o bezpieczeństwie firmy czy systemów IT i przekształć to w realne działania! Nieupoważnione naruszenie aplikacji webowej i wyciek danych przysparza wielu problemów, jednak można tego wszystkiego łatwo uniknąć. Sprawdź 5 sposobów na to, aby ochronić aplikację przed atakiem hakerskim.

Z artykułu dowiesz się:

- co to są aplikacje webowe i jaka jest ich specyfika;

- dlaczego aplikacje webowe są atakowane przez hakerów;

- jakie są rodzaje ataków na aplikacje internetowe;

- jak uniknąć cyberataku dzięki popularnym technikom cyberbezpieczeństwa.

Chętnie korzystamy z aplikacji webowych, dzielimy się w ich ramach informacjami o sobie, o swoich preferencjach, doświadczeniach, itd. Każdego dnia do aplikacji internetowych logują się miliony osób, pozostawiając w nich dane osobowe, wrażliwe czy pozostałe informacje, które wskazują na pojedynczą i konkretną osobę.

Wszystko dzieje się niejako naturalnie, ponieważ bycie online oraz dokonywanie różnych transakcji tą drogą stanowi część naszego dnia. Czujemy się tak swobodnie, i do tego to wspaniałe uczucie kontroli nad wieloma aspektami naszego życia w ramach cyfrowego produktu... Do momentu, gdy zauważymy, że aplikacja, którą tak bardzo lubimy i darzymy zaufaniem, została naruszona przez nieupoważnioną osobę, a nasze dane (czy dane klientów, partnerów) zostały zmanipulowane lub skradzione. Wówczas dochodzi do aktów paniki wśród użytkowników, a firmy wprowadzają stan sytuacji kryzysowej.

Dlatego zamiast po cichu liczyć, że „naszej firmy nie spotka nic złego, a już zwłaszcza atak hakerski”, specjaliści ds. cyberbezpieczeństwa zachęcają przyjęcie takiej postawy, w której liczy się zapobieganie i zmniejszanie szans na infiltrację przez hakerów.

Czym są aplikacje webowe?

Aplikacje webowe, znane także jako aplikacje internetowe, to wciąż jedne z chętniej wybieranych rozwiązań IT dla biznesu i dla modeli współpracy B2B (np. systemy zamówień, systemy logistyczne), B2C (np. sklepy internetowe, porównywarki cen, serwisy ogłoszeniowe) oraz C2C (np. fora internetowe, serwisy społecznościowe).

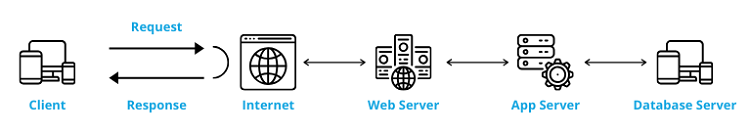

Działanie aplikacji webowej polega na uruchamianiu jej w przeglądarce internetowej (a więc wymaga ona stałego dostępu do Internetu oraz nie wymaga instalacji), pracowaniu na serwerze i komunikowaniu się z hostem użytkownika komputera. To, co może wskazywać na to, że mamy do czynienia z aplikacją webową jest panel logowania, a więc popularne strony typu Slack, Yahoo, Facebook zaliczane są do aplikacji internetowych.

Ważną cechą z perspektywy użytkownika, którą powinny mieć aplikacje webowe jest ich elastyczność i responsywność. Dzięki temu mają one możliwość dopasowania się do wielkości ekranu czy rodzaju urządzenia, z którego aktualnie korzysta użytkownik, co pozytywnie wpływa na Customer Experience. Aplikacje są uniwersalne względem systemu operacyjnego i mogą one działać na każdym systemie (np. MacOS lub Windows).

Do tworzenia aplikacji wykorzystuje się liczne technologie webowe, jednak do najczęściej stosowanych należą:

- Node.js,

- Django,

- PHP,

- Ruby on Rails,

- ASP.NET,

- AngularJS,

- Vue,js,

- React.

W momencie dokonywania wyboru w technologii czy w sposobie rozwijania aplikacji, rekomenduje się konsultację z Partnerem Technologicznym lub innym podmiotem specjalizującym się w rozwijaniu produktów digitalowych.

Dlaczego hakerzy atakują aplikacje webowe?

Istnieje tak wiele atrakcyjnych z punktu widzenia cyberprzestępcy rozwiązań IT oraz wartościowych zasobów online, dlaczego zatem hakerzy tak chętnie przeprowadzają ataki na aplikacje webowe. Z obserwacji specjalistów ds. cyberbezpieczeństwa robią to między innymi, aby:

- uzyskać dostęp do aplikacji oraz do jej architektury/infrastruktury oraz baz danych,

- przejąć kontrolę nad aplikacją, aby następnie zrobić to samo z systemem operacyjnym serwera,

- mieć wgląd do informacji pozostawionych przez użytkowników, np. danych osobowych/wrażliwych, informacji związanych z płatnościami,

- zwiększyć zasięg swojego ataku poprzez wprowadzenie do aplikacji złośliwego oprogramowania. To umożliwia przeprowadzenie zbiorowego zainfekowania (dzięki technice ataku z ang. Watering Hole) oraz szybkie dotarcie do większej liczby użytkowników, którzy stają się wówczas ofiarami ataku.

Celem ataku hakerskiego może być każda prywatna/publiczna organizacja; małe, średnie i duże firmy. Do częstych obiektów ataku należą aplikacje rządowe oraz strony należące do organów Państwowych. Jest to ściśle związane nie tylko z chęcią przejęcia kontroli nad serwerami, ale także uzyskaniem dostępu do wartościowych informacji w bazach danych (np. danych obywateli czy konkretnych przedstawicieli rządu).

Oprócz tego, zgodnie z raportem MMC, zagrożone powinny się czuć firmy reprezentujące branżę medyczną, handel, produkcję czy finanse. Zobacz w czasie rzeczywistym, ile ataków hakerskich jest przeprowadzane co sekundę. Takim punktem na mapie może być Twoja firma.

Rodzaje ataków na aplikacje webowe

Trzy najczęstsze ataki na aplikacje webowe, które stanowią około 50% wszystkich zidentyfikowanych ataków to SQL Injection, Path Traversal, and Cross-Site Scripting (XSS).

Dzieje się tak, ponieważ z punktu widzenia atakującego, te ataki są bardzo skuteczne i w szybki sposób mogą wywołać upragnione korzyści. Z obserwacji ekspertów Lemlock wynika, że wiele z badanych aplikacji webowych:

- nie realizuje odpowiedzialnego podejścia do atrybutów bezpieczeństwa aplikacji, tj. poufności (Confidentiality), integralności (Integrity) oraz dostępności (Availability) zasobów i informacji,

- nie spełnia standardów bezpieczeństwa (np. OWASP, ASVS) pod względem architektury i infrastruktury, a także światowych wymogów RODO lub ISO 2700x,

- posiada krytyczne błędy w kodzie, w tym słabo zabezpieczony dostęp do kodu źródłowego,

- odznacza się niepoprawną konfiguracją, słabymi i niepoprawnie przechowywanymi hasłami, domyślnymi ustawieniami,

- nie posiada odpowiednich środków zabezpieczających przed uzyskaniem nieautoryzowanej kontroli,

- nie są odporne na wstrzykiwanie złośliwego kodu.

To przyczynia się do powstania nieco przykrej statystyki - około 70% sprawdzonych przez nas aplikacji było wrażliwe na ataki typu XSS. Warto wiedzieć, że nawet początkujący hakerzy są w stanie przeprowadzić te ataki bez większego wysiłku, np. za wykorzystaniem oprogramowania open source, nierzadko wprowadzając przy tym automatyzację.

Co zrobić, aby uniknąć ataku hakerskiego na aplikację?

Żadna firma nie może czuć się bezpiecznie w przestrzeni cyfrowej, gdzie istnieją liczne zagrożenia, które nie zawsze są oczywiste i widoczne gołym okiem. Trzeba być czujnym, ale przede wszystkim zawsze być o krok przed hakerami.

Aby tak się stało, należy wprowadzić odpowiednie i wielopoziomowe środki ochrony do struktur firmy oraz do posiadanych rozwiązań IT, w tym do aplikacji webowych. Oto kilka czynności, które ewidentnie zwiększają bezpieczeństwo aplikacji:

1) Audyt bezpieczeństwa i testy penetracyjne

Przeprowadzenie audytu bezpieczeństwa aplikacji wiąże się z podjęciem kontrolowanych prób ataków na aplikację, aby sprawdzić, czy jej architektura, infrastruktura oraz dane są bezpieczne. Są to pewnego rodzaju symulacje prawdziwych ataków dokonywanych przez cyberprzestępców.

Takie audyty oraz testy penetracyjne sieci (white box, black box) są wykorzystywane do identyfikowania ewidentnych nieprawidłowości oraz tych ukrytych. Ekspert w momencie audytowania aplikacji ma jeden cel - znalezienie wszystkich groźnych podatności. W tym celu dokonuje sekwencji działań, biorąc pod lupę zarówno pojedyncze luki, jak i ich połączenia, które w przyszłości mogą być zastosowane do ataku.

2) Audyt RODO aplikacji

Zadbanie o zgodność aplikacji z wymogami RODO, czyli Rozporządzenia o Ochronie Danych Osobowych oraz pozostałych regulacji Unii Europejskiej w zakresie ochrony danych i prywatności obywateli.

Celem audytu RODO aplikacji jest, np. udzielenie rekomendacji odnośnie wykrytych luk, które mogą wpłynąć na utratę, naruszenie czy kradzież danych; zweryfikowanie aplikacji pod kątem spełniania podstawowych praw (np. prawa do dostępu do danych, do bycia zapomnianym, do przenoszenia danych czy do ograniczenia przetwarzania informacji), a także zasad (privacy by design, privacy by default).

3) Pasywne i aktywne skany online

Uruchomienie skanu bezpieczeństwa aplikacji webowej w wersji pasywnej lub aktywnej. Skany różnią się przede wszystkim obszarami skanowania oraz głębokością. Taki skan umożliwia szybką i wielopoziomową identyfikację podatności, które są krytyczne z punktu widzenia biznesu, aplikacji, użytkownika.

Na koniec skanu bezpieczeństwa uzyskuje się raport z zaleceniami gotowymi do wdrożenia. Skan przeprowadzany jest automatycznie i z zachowaniem pełnej izolacji (skany nie współdzielą ze sobą żadnych zasobów).

4) Ocena cyberbezpieczeństwa

Ocena bezpieczeństwa powinna być realizowana w każdym momencie rozwoju aplikacji - od momentu powstania MVP, wersji testowej po finalnie wdrożony produkt i prowadzone aktywności utrzymaniowe. Ocena bezpieczeństwa skupia się na zredagowaniu protokołów bezpieczeństwa oraz list kontrolnych, wprowadzeniu standardów pisania kodu, wprowadzeniu zapór bezpieczeństwa i strategii długoterminowej.

Należy zadbać o regularne przeprowadzanie oceny bezpieczeństwa aplikacji webowych (w sposób ręczny lub automatyczny), a w momencie wykrycia luki, zadbanie o natychmiastową reakcję i dokonanie niezbędnych napraw.

5) Serwery i systemy IT

Zadbanie o aktualność wersji serwerów WWW, systemów operacyjnych, systemów zarządzania treścią (CMS), bibliotek oraz pozostałych oprogramowań używanych do codziennych zadań. Staraj się instalować taką liczbę wtyczek/oprogramowań/programów, ile konieczne, ponieważ każdy kolejny stanowi nowy wektor ataku dla hakera.

Stosuj tutaj zasadę: mniej równa się bezpieczniej. Używaj zapór sieciowych do filtrowania ruchu sieciowego; wprowadź politykę domyślnego blokowania, aby zmniejszyć prawdopodobieństwo pojawienia się nieupoważnionego ruchu. Ukryj informacje odnośnie, np. stosowanej wersji serwera webowego, serwera mailowego, serwera plików czy wersji protokołu SSH.

Systematyczność to klucz do bezpieczeństwa!

Nie jest zaskoczeniem, że tylko systematyczne i konsekwentne podejście do bezpieczeństwa biznesu oraz informacji może zapobiec potencjalnemu atakowi hakerskiemu na firmę. Koniecznie po tym artykule zapytaj swojego specjalistę ds. cyberbezpieczeństwa, kiedy ostatnio analizował bezpieczeństwo aplikacji internetowych oraz, czy spełniają one 10 najważniejszych zaleceń OWASP.

Jeżeli potwierdzi, że wszystko jest pod kontrolą i są one stale weryfikowane, możesz spać spokojnie (a raczej z lekko otwartym okiem), ale jeżeli zamilknie, wtedy odpuść sobie sen i natychmiast zabierz się za strategię bezpieczeństwa w swojej firmie.

Pozostańmy w kontakcie: